資安攻擊手法日新月異,企業在回應惡意威脅的同時,最重要的是要能夠存取無論在雲端、地端部署還是兩者結合的全棧 IT 背景;分散的警報無法提供足夠的資訊,像是相關後設資料(metadata)、情境(context)和資產資訊(asset information)等。此外,由於普遍存在警報疲勞,分散的警報將使資安團隊無法確定要優先解決哪些關鍵威脅。為了應對這些挑戰,Google Chronicle 推出情境感知偵測的新功能,不斷提高客戶偵測和回應過程中每一步的效率。

為什麼情境感知偵測很重要?

當資安分析師收到可疑的 Excel 巨集指令偵測警報時,正常應對路徑如下。

Step 1:進行 host lookup (主機查詢)

Step 2:查看哪個使用者擁有該主機

Step 3:進行 LDAP 查找,以識別組織和職責

Step 4:辨識使用者為會計和受薪名單中的一員

Step 5:確定他們可能在財務試算表中使用巨集指令

這些步驟讓分析師根據情境感知來降低風險。然而,如果在未知使用者登入的情況下,居然從 CEO 的主機上觀察到這類行為,那就必須立即升級警報。

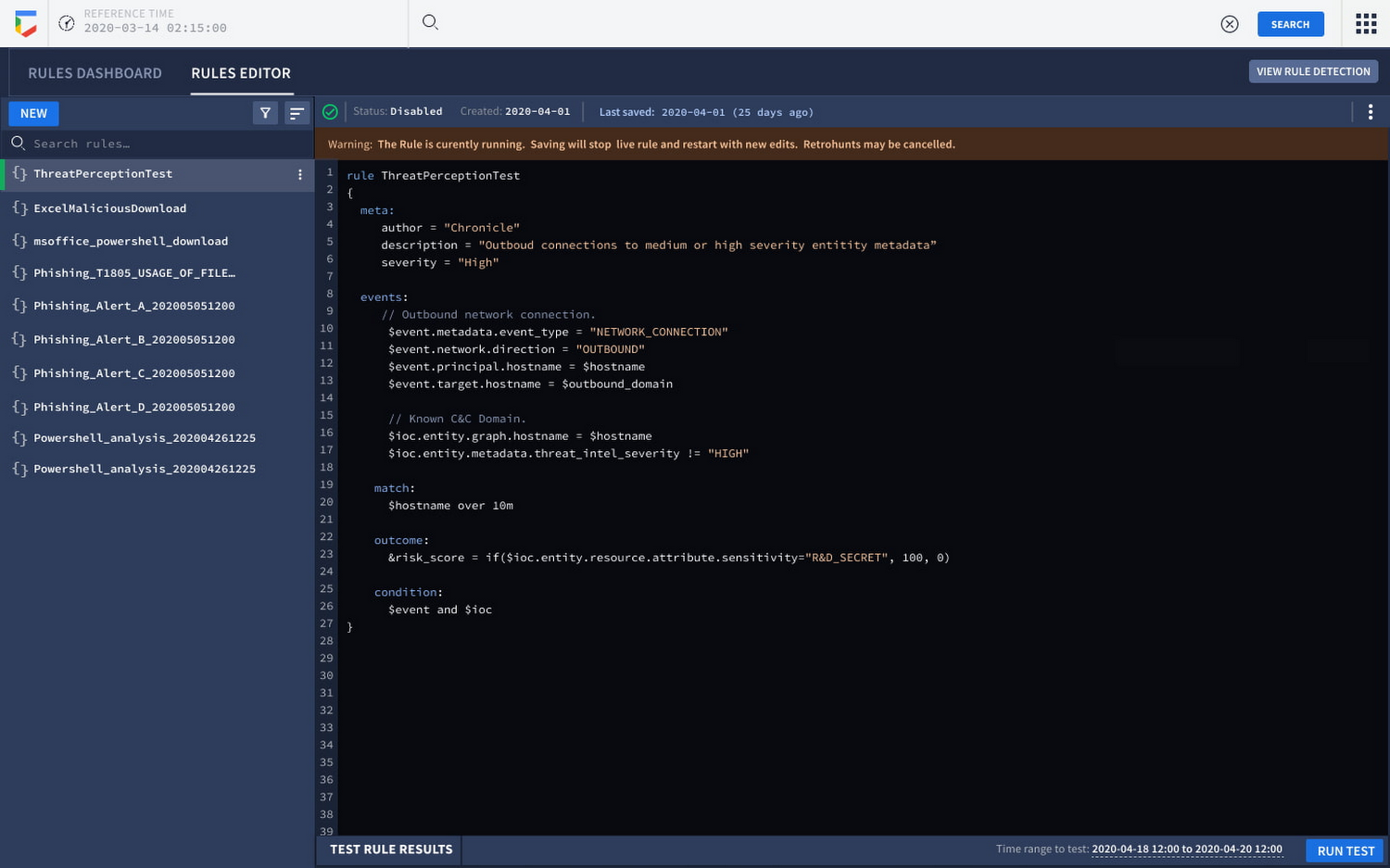

藉由 Google Chronicle 中全新的情境感知偵測功能,來自配置管理資料庫(Configuration Management Database, CMDB)、身分與存取權管理 (Identity and Access Management, IAM) 和資料遺失防護 (Data Loss Prevention, DLP) 等可靠來源的遙測、情境、關係和安全漏洞等資訊,即可做為額外的「單一」偵測事件來使用。這類脈絡化資訊能協助客戶提高偵測準確度、優先處理現有警示,並加快調查速度。Google Chronicle 客戶現在可以在設計偵測和執行工作流程的早期就整合豐富資源,且做到以下:

- 用風險評分對威脅進行優先排序:在偵測執行時,而非人工分類階段,使相關情境可用於啟發式風險評分。

- 更快地對警報做出回應:減少用於分類、手動拼接來自不同IT安全系統(如 EDR 控制台、防火牆/代理日誌、CMDB 和 IAM 情境、安全漏洞掃描結果等)之資訊的時間。

- 提升警報的正確性:使分析師和偵測工程師能夠過濾出可能對企業造成威脅,或幾乎沒有危險的整個威脅叢集(像是在 sandbox 環境中測試惡意軟體、在沒有敏感數據之開發網路中的安全漏洞和異常活動等)。

Chronicle 如何與 Google Cloud DLP 整合?

客戶可以使用 DLP 進行 BigQuery 整合,並啟用對其 BQ 表格的掃描,以查找敏感數據所在的位置,並為每個表格提供風險評分。這是一個特別有價值的功能,因為許多客戶並不精確知道他們最敏感的數據在哪裡;DLP 與 Chronicle 的整合,讓分析師能夠快速了解攻擊者所瞄準的BQ數據是否具有高價值。

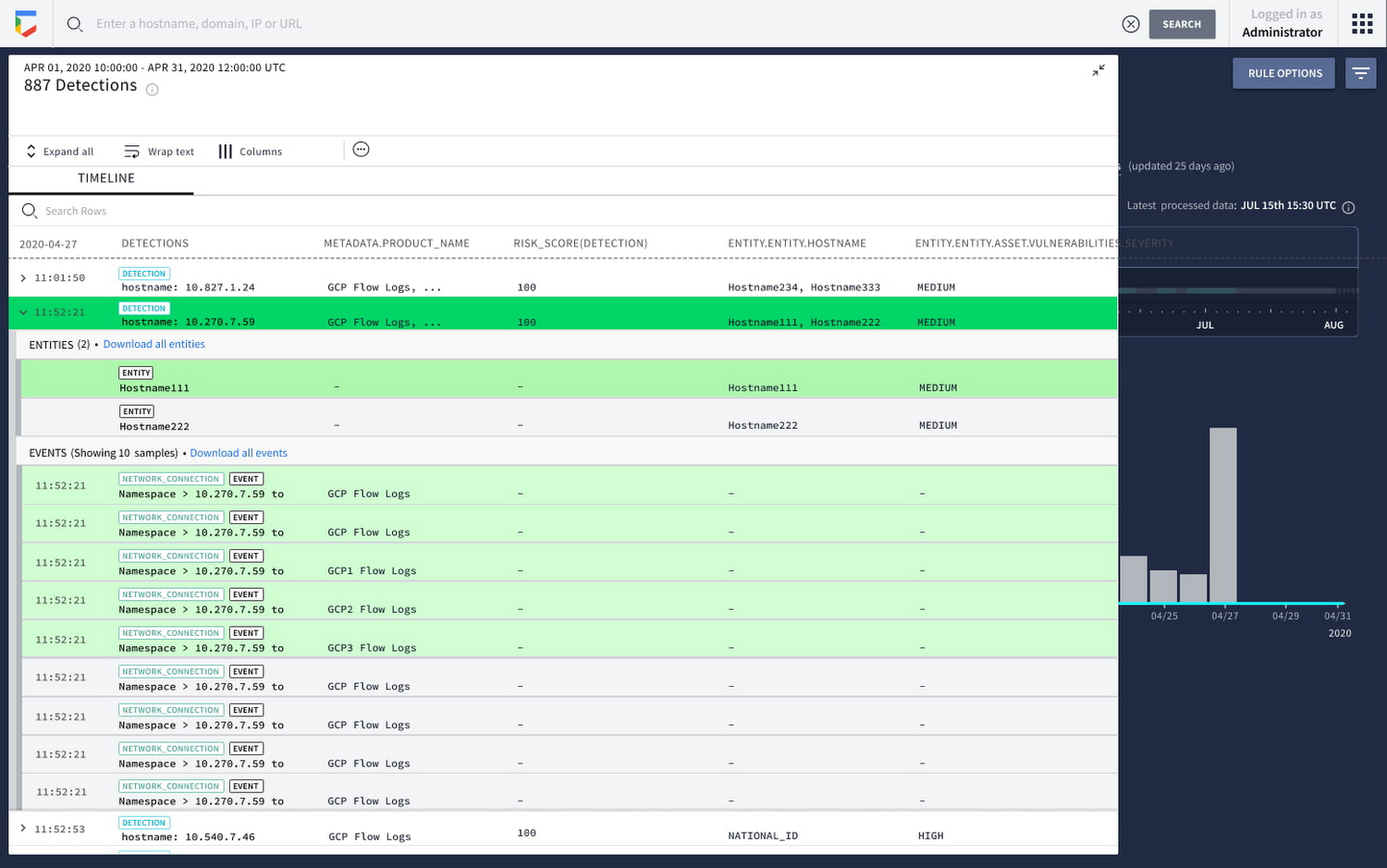

啟用偵測後,客戶會看到新的風險評分字段跳出,以便按照風險高低決定優先排序,並判斷哪些是要優先升級的警報。

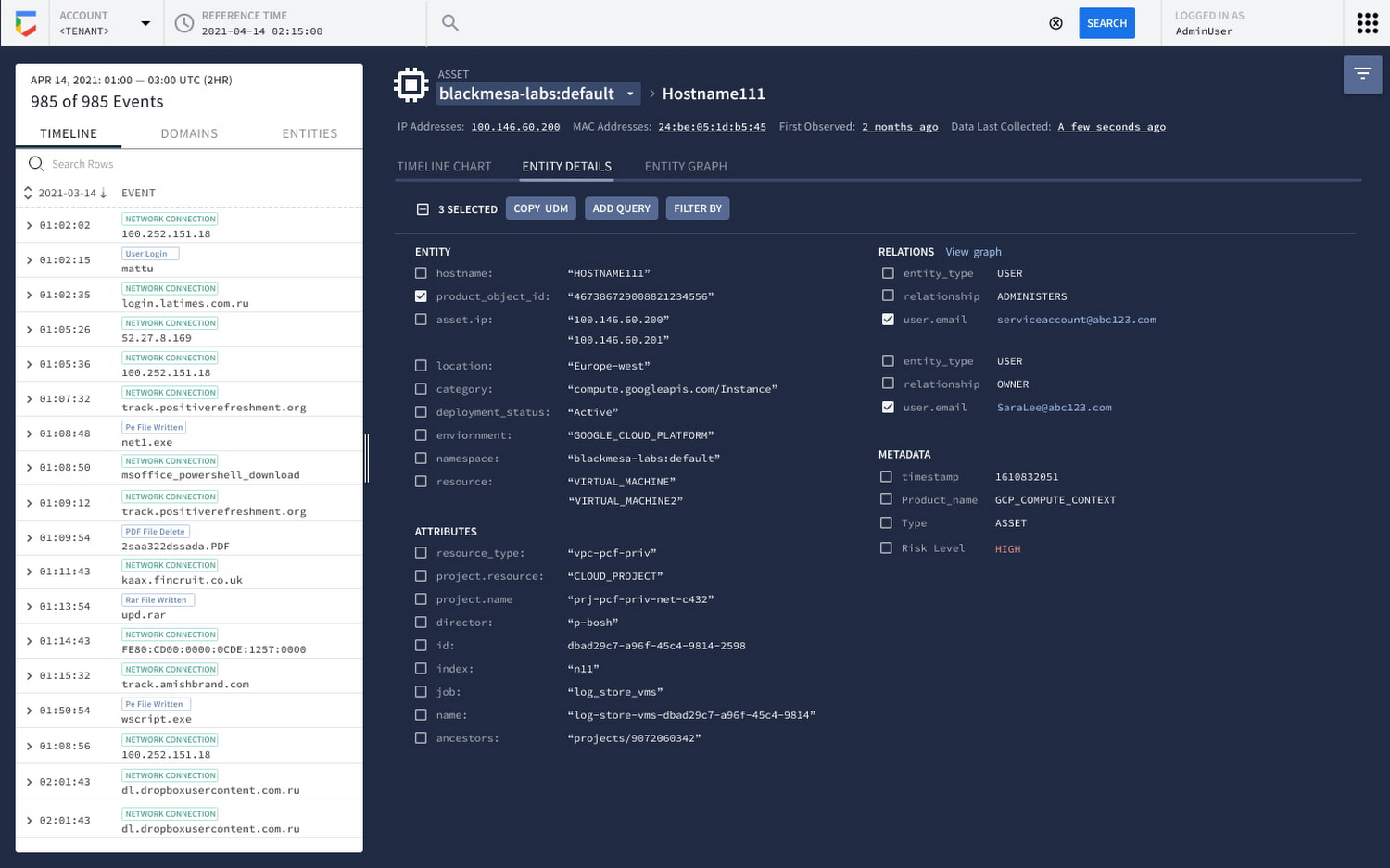

客戶也可以轉向資產視圖 (Asset View) 檢查受影響的主機,並使用規則結果中確定的優先 assets 檢查具體情況。

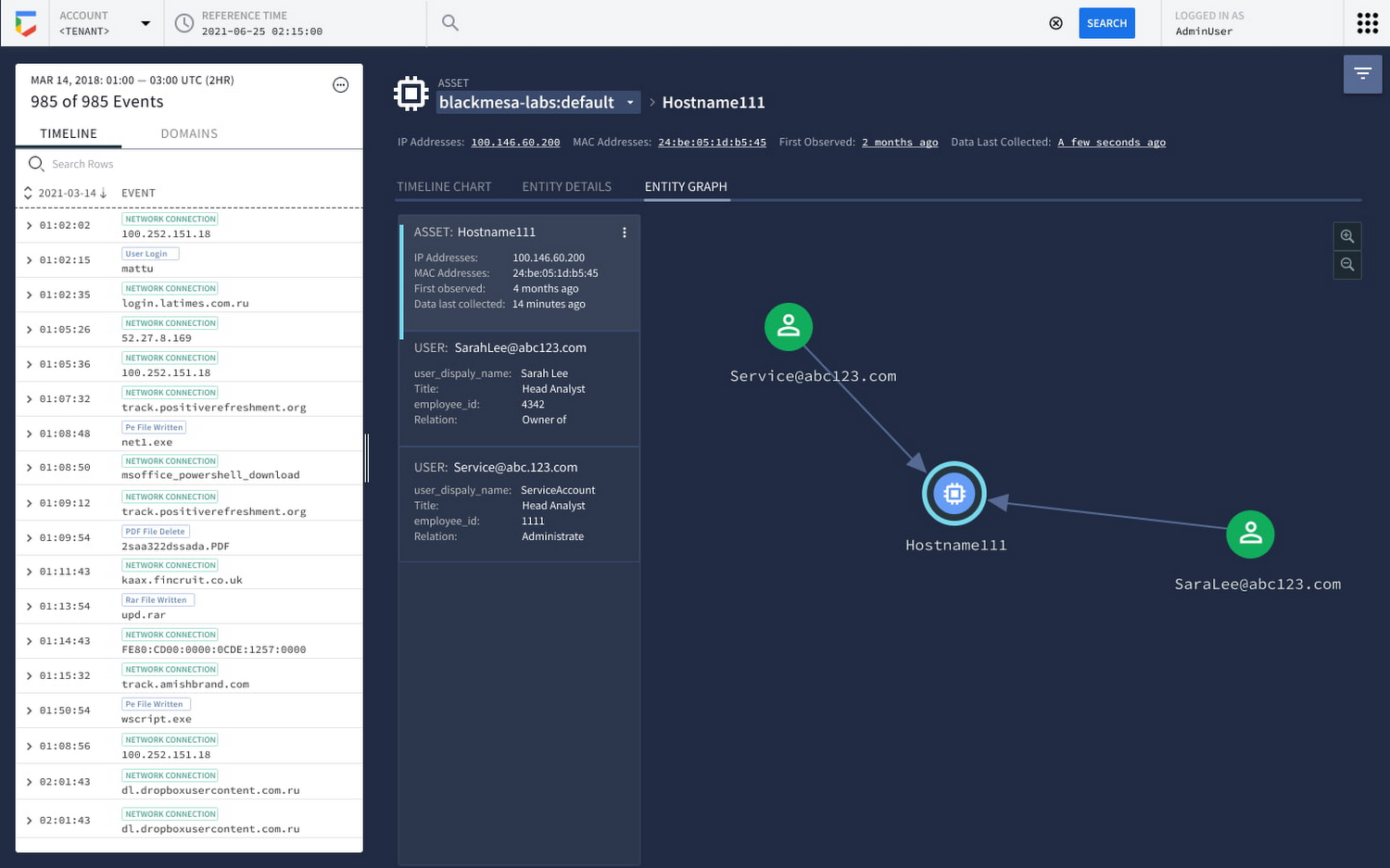

最後,Google Cloud 也提供描述直接實體關係的圖表視圖 (Graph View),以提供客戶可能想轉而調查的有用數據。

本次更新修復了傳統分析和 SIEM 產品中的典範差異(paradigm gap),在這些產品中,由於經濟上的限制,數據在邏輯上是分離的。客戶現在可以在單一一個地方,使運轉所有安全遙測和豐富數據源,讓他們能夠制定靈活的警報和優先排序策略。簡而言之,這將最小化使用者在做出決定和採取調查行動前等待情境感知的需要,從而減少使用者的平均反應時間 (MTTR)。客戶使用這些模組來偵測各種威脅,並在生命週期的早期採取補救措施,防止進一步的危害。

宏庭科技為 Google Cloud 菁英合作夥伴,協助多間知名企業打造穩定的雲端基礎架構,保護企業敏感資料並防止惡意軟體攻擊與威脅,客戶遍及物流業、零售業、遊戲業與公部門。想了解更多雲端防護攻略嗎?歡迎填寫連絡表單,讓宏庭科技的專屬顧問團隊提供您世界級的 Google Cloud 資安解決方案,讓您的企業安心擁抱雲端!

本文章翻譯並改寫自 Google Cloud 官方部落格。